Про атаку шифровальщика WannaCry слышали уже, кажется, все. Мы написали об этом уже два поста - с общим рассказом о том, что же произошло, и с советами для бизнеса . И выяснили, что далеко не все понимают, что, где и как надо обновить, чтобы закрыть в Windows уязвимость, через которую WannaCry проникал на компьютеры. Рассказываем, что надо сделать и где брать патчи.

1. Узнайте версию Windows на своем компьютере

Во-первых, важно, что шифровальщик WannaCry существует только для Windows. Если на вашем устройстве в качестве операционной системы используется macOS, iOS, Android, Linux или что угодно другое, то для него этот зловред угрозы не представляет.

А вот для устройств на Windows - представляет. Но для разных версий Windows нужны разные патчи. Так что перед тем, как что-то ставить, нужно разобраться, какая у вас версия Windows.

Делается это так:

- Нажмите на клавиатуре клавиши и [R] одновременно.

- В появившемся окне введите winver и нажмите OK. В появившемся окне будет указана версия Windows.

- Если вы не знаете, 32-разрядная у вас версия системы или 64-разрядная, вы можете просто скачать оба обновления, и для 32-битной Windows, и 64-битной - один из них обязательно установится.

2. Установите патч MS17-010, который закрывает уязвимость Windows

- скачайте бесплатную 30-дневную версию Kaspersky Internet Security . Если же у вас уже установлено защитное решение «Лаборатории Касперского», сделайте вот что.

- Убедитесь, что у вас включен модуль Мониторинг активности . Для этого зайдите в настройки, выберите раздел Защита и убедитесь, что напротив пункта Мониторинг активности написано Вкл .

- Запустите быструю проверку компьютера на вирусы. Для этого в интерфейсе антивирусного решения выберите раздел Проверка , в нем - пункт Быстрая проверка , а затем нажмите Запустить проверку .

- Если антивирус обнаружит зловреда с вердиктом Trojan.Win64.EquationDrug.gen - его надо удалить, а затем перезагрузить компьютер.

Все, вы защищены от WannaCry. Теперь позаботьтесь о родных и друзьях, которые не умеют защищать свои устройства сами.

Вирус WannaCry «прогремел» на весь мир 12 мая, в этот день о заражении своих сетей заявили ряд медицинских учреждений в Великобритании, Испанская телекоммуникационная компания и МВД России сообщили об отражении хакерской атаки.

WannaCry (в простонародье его уже успели прозвать Вона край) относится к разряду вирусов шифровальщиков (крипторов), который при попадании на ПК шифрует пользовательские файлы криптостойким алгоритмом, впоследствии – чтение этих файлов становится невозможным.

На данный момент, известны следующие популярные расширения файлов, подвергающиеся шифрованию WannaCry:

- Популярные файлы Microsoft Office (.xlsx, .xls, .docx, .doc).

- Файлы архивов и медиа (.mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar).

WannaCry — как распространяется вирус

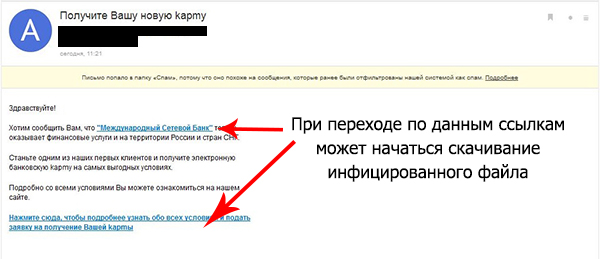

Ранее, мы упоминали об этом способе распространения вирусов в статье о , так что – ничего нового.

На почтовый ящик пользователя приходит письмо с «безобидным» вложением – это может быть картинка, видео, песня, но вместо стандартного расширения для этих форматов, вложение будет иметь расширение исполняемого файла – exe. При открытии и запуске такого файла происходит «инфицирование» системы и через уязвимость в OS Windows загружается непосредственно вирус, шифрующий пользовательские данные.

Возможно, это не единственный метод распространения WannaCry – стать жертвой вы можете при скачивании «инфицированных» файлов в социальных сетях, торрент-трекерах и других сайтов.

WannaCry – как защититься от вируса шифровальщика

1. Установить патч для Microsoft Windows. 14 Мая компания Microsoft выпустила экстренный патч для следующих версий – Vista, 7, 8.1, 10, Windows Server. Установить данный патч можно просто запустив обновление системы, через службу обновлений Windows.

2. Использование антивирусного ПО с актуальными базами данных. Известные разработчики защитного ПО, такие, как Касперский, Dr.Web, уже выпустили обновление для своих продуктов содержащие информацию о WannaCry, тем самым обезопасив своих пользователей.

![]()

3. Сохранить важные данные на отдельный носитель. Если ваш компьютер еще не подает , вы можете сохранить наиболее важные файлы на отдельный носитель (flash-накопитель, диск). При таком подходе, даже став жертвой – вы сохраните наиболее ценные файлы от шифрования.

На данный момент – это все известные эффективные способы защиты от WannaCry.

WannaCry дешифратор, где скачать и возможно ли удалить вирус?

Вирусы шифровальщики относятся к разряду самых «противных» вирусов, т.к. в большинстве случаев, файлы пользователя шифруются 128bit’ным или 256bit’ным ключом. Самое страшное, в каждом случае — ключ уникален и на расшифровку каждого требуются огромные вычислительные мощности, что делает практически невозможным лечение «рядовых» пользователей.

Но, как же быть, если вы стали жертвой WannaCry и нужен дешифратор?

1. Обратитесь на форум поддержки Лаборатории Касперского — https://forum.kaspersky.com/ с описанием проблемы. На форуме работают, как представители компании, так и волонтеры, активно помогающие в решении проблем.

2. Как и в случае с известным шифровальщиком CryptXXX – было найдено универсальное решение для дешифрования файлов, подвергшихся кодированию. С момента обнаружения WannaCry прошло не более недели и специалисты из антивирусных лабораторий еще не успели найти такое решение для него.

3. Кардинальным решением будет — полное удаление OS с компьютера с последующей чистой установкой новой. При таком раскладе – все пользовательские файлы и данные полностью теряются, вместе с удалением WannaCry.

(Пост обновлен 17 мая)

12 мая началась эпидемия трояна-шифровальщика WannaCry - похоже, происходит это по всему миру. Эпидемией мы это называем потому, что очень уж велики масштабы. За один только день мы насчитали более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более 300 000 компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

Что такое WannaCry?

Он шифрует файлы различных типов (полный список можно ), среди которых, конечно же, есть офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение.WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере - чтобы пользователь точно не пропустил. Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников - и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки - в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп - никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. Более того, в случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют , то есть и возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение , зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник - на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы - и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Способы защиты от WannaCry

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом - не допускать его.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком - не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно - воспользуйтесь встроенным модулем в Kaspersky Total Security , он умеет автоматизировать этот процесс.

- Устанавливайте обновления ПО. В данном случае всем пользователям Windows настоятельно рекомендуется установить системное обновление безопасности MS17-010 , тем более что Microsoft выпустила его даже для официально более неподдерживаемых систем вроде Windows XP или Windows 2003 . Серьезно, установите его вот прямо сейчас - сейчас как раз тот самый случай, когда это действительно важно.

- Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено наше защитное решение, рекомендуем сделать следующее: вручную запустить задачу сканирования критических областей и в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так наши антивирусные решения определяют WannaCry) перезагрузить систему.

Как вы знаете, сейчас идет массовая атака на компьютеры по всему миру. Если вы работаете на Windows - вы находитесь в потенциальной группе риска. Но не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.

В этом посте я соберу советы от специалистов о том, как защититься от вируса Wana Decrypt0r. Пост будет обновляться.

Рекомендации по лечению:Убедитесь, что включили решения безопасности.

- Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке.

- Убедитесь, что в продуктах «Лаборатории Касперского» включен компонент «Мониторинг системы».

- Проверьте всю систему. Обнаружив вредоносную атаку как MEM: Trojan.Win64.EquationDrug.gen, перезагрузите систему. Еще раз убедитесь, что установлены исправления MS17-010.

Атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.«Все решения "Лаборатории Касперского" детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen. Решения Лаборатории Касперского также детектируют программы-шифровальщики, которые использовались в этой атаке следующими вердиктами: Trojan-Ransom.Win32.Scatter.uf; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic (для детектирования данного зловреда компонент "Мониторинг Системы" должен быть включен)», - отметил представитель компании.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

«После детектирования MEM:Trojan.Win64.EquationDrug.gen необходимо произвести перезагрузку системы; в дальнейшим для предупреждения подобных инцидентов использовать сервисы информирования об угрозах, чтобы своевременно получать данные о наиболее опасных таргетированных атаках и возможных заражениях», - подчеркнул представитель «Лаборатории Касперского».

Сегодня наши специалисты добавили обнаружение и защиту от новой вредоносной программы, известной как Ransom:Win32.WannaCrypt. В марте мы также представили дополнительную защиту от вредоносного ПО подобного характера вместе с обновлением безопасности, которое предотвращает распространение вредоносного ПО по сети. Пользователи нашего бесплатного антивируса и обновленной версии Windows защищены. Мы работаем с пользователями, чтобы предоставить дополнительную помощь.

Это вирус-шифровальщик. Такие вирусы достаточно популярны, и хакеры прибегают к ним не впервые. Используя криптографию шифрования, вирус зашифровывает файлы на зараженном компьютере. На каждом устройстве он использует уникальный секретный ключ, который сам генерирует. Другими словами, даже расшифровав его на одном компьютере, вы будете заново расшифровывать его на другом.Как с этим бороться?

1. Делайте резервные копии. Если у вас есть резервная копия, это вирус вам не страшен, даже если он к вам попал.

2. Всегда будьте в курсе новостей информационной безопасности. Необходимо следить за такими информационными блогами, как Security Lab, Dark Reading и другими.

3. Этот вирус использует конкретные уязвимости, которые сейчас описаны в Интернете, нужно проверить свои сети на наличие этих уязвимостей. Не открывать файл от людей, которых вы не знаете. В основном письма шифровальщиков присылаются под видом писем от бухгалтерий, либо неоплаченных штрафов от ГИБДД.

Портал о персональных компьютерах

Портал о персональных компьютерах