Шпион скрывает своё местонахождение, скрывает свой процесс и скрывает свою службу в системе. Но это ещё не все сюрпризы. Он умеет и защищаться, блокируя все возможные способы завершения своих процессов и удаления файлов. Шпионская программа делает это на тот случай, если вы их обнаружите. Однако простыми способами обнаружить наличие шпиона в системе невозможно. По этой причине многие пользователи теряют личную информацию, даже не подозревая об этом.

Безопасность: защищать и защищать

Вероятно, никто не захочет создавать резервные копии данных в десятки медиа. Его помощь может быть исправлена из-за незначительной нестабильности системы. Это может быть практичным, например, для домашней среды, где родители могут запрещать детям заниматься неуместными играми.

Сети: нет ненужной конфигурации

Другим вариантом использования является, например, запрет на запуск недавно загруженных программ или защита от вредоносного ПО из списка. В этом случае это запрет на запуск любых приложений, кроме тех, которые перечислены в «белом списке» - например, программы в меню «Пуск». Таким образом, вы можете предотвратить запуск любого вредоносного ПО. Здесь вы можете установить правила для исполняемых файлов, установочных файлов и скриптов. Создание и настройка сети было одним из видов деятельности, которые были настолько сложными для большинства начинающих компьютеров.

Для того, чтобы выяснить — ведётся ли за вами слежка с помощью этого шпиона или нет, бесполезно просматривать стандартные мониторы, пытаясь искать его вручную или с помощью сканирования системы. При тестировании, антивирусы не обнаруживают шпионскую программу, поэтому у пользователя создается впечатление, что все в порядке.

Вы можете открыть его, щелкнув правой кнопкой мыши значок сети на панели задач. Для более экзотических тегов маршрутизатора сеть можно настроить вручную с помощью команды «Изменить параметры адаптера». Вы можете просмотреть всю сеть, используя команду «Показать полную карту». Наконец, выберите «Потоковая передача» Включить доступ к Интернету на домашний носитель, а затем «Включить доступ в Интернет для домашних медиа». В Центре управления сетями и общим доступом есть специальный мастер, который поможет вам устранить проблемы с подключением.

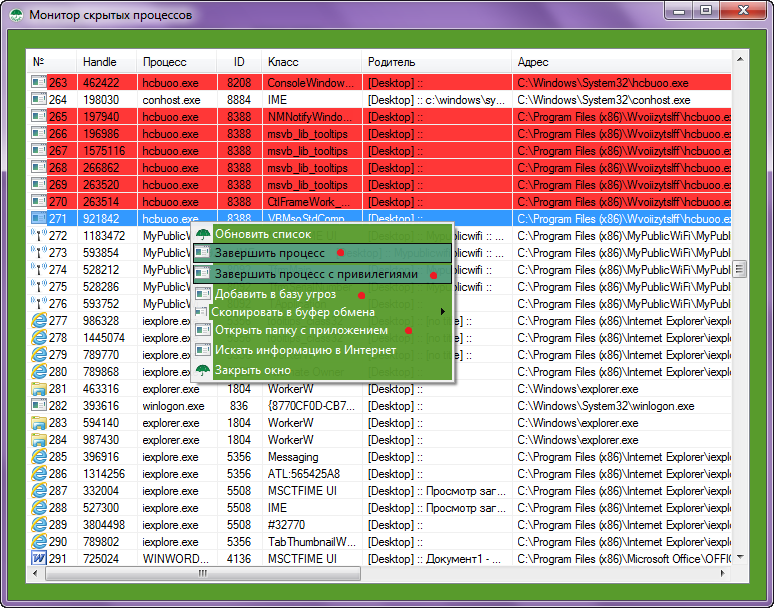

Для обнаружения слежки, зайдите в монитор «Процессы системы». Затем откройте «Монитор скрытых процессов», нажав на кнопку «Скрытые процессы». В открывшемся окне красным цветом выделяются процессы, которые скрывают себя от системы.

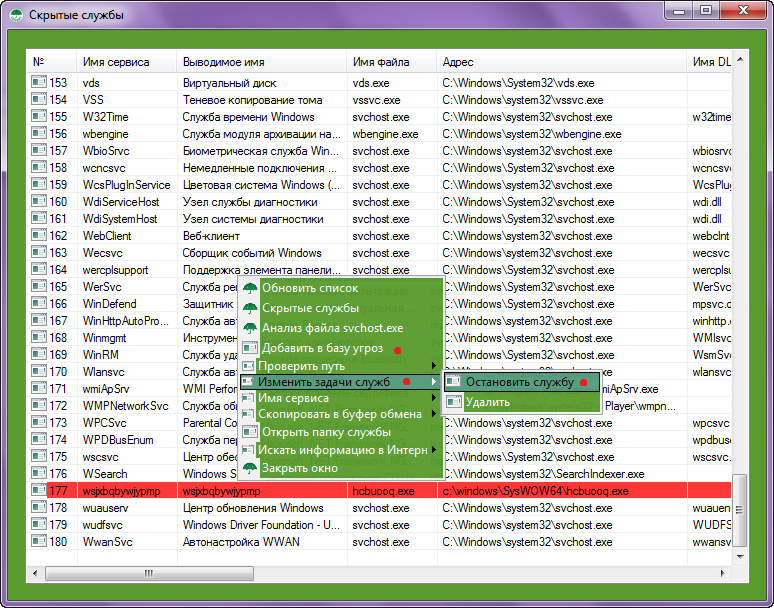

All In One Keylogger обнаружен. Добавьте имя процесса в базу угроз через контекстное меню программы. В разных тестируемых системах шпион имел различные имена процессов и файлов. При попытке завершить скрытый процесс, вы получите сообщение об ошибке. Попасть в папку с приложением шпиона можно через пункт в контекстном меню, другим способом войти не получится. Воспользоваться его деинсталлятором тоже не получится — шпион защищает себя от удаления, значит, в системе есть другие процессы, контролирующие ситуацию с работой шпиона. Откройте “Монитор скрытых служб” (только в версиях Pro) в окне “Службы системы”. Любой, скрывающий себя от системы сервис, будет выделен красным цветом. В стандартном варианте списка служб системы эту слежку выявить нельзя.

Чтобы запустить его, щелкните правой кнопкой мыши на сетевом символе на панели задач и выберите «Устранение неполадок». С помощью этих инструментов вы можете быстро заменить отсутствующие функции. Но здесь также имеется огромное количество бесплатных решений. Операционная система не может открыть эти файлы.

Однако эти два элемента нельзя связать, потому что у системы нет необходимых инструментов. Если ваш компьютер подключен к маршрутизатору, вы можете использовать виртуальную «точку доступа» для совместного доступа к Интернету, например, ноутбука. Таким образом, у пользователя есть возможность увидеть, что может создать проблемы, а затем решить, что с ним делать. В списке процессоров и динамических библиотек он выполняет поиск, устанавливает приоритет, приостанавливает или выходит из строя. Он показывает, как процессор и память волнуют, и какой процесс или приложение он будет делать.

Скрытая служба от шпиона All In One Keylogger тоже обнаружена. Данный сервис и процесс защищают себя и не позволяют остановить. Добавьте его в базу угроз через контекстное меню. Первая задача выполнена — слежка выявлена. Теперь вы точно знаете, что находитесь под наблюдением.

Он также отображает детали диска, список установленных драйверов и т.д. мониторинг и отчетность процессора также являются отличной функцией. По этому адресу. . Он проверяет систему и временно снижает приоритет выбранных процессоров, которые используют слишком много циклов процессора и в конечном итоге не позволяют им делать это. Данные о системе, работающей в реальном времени, могут быть отфильтрованы и сгенерированы из них. Он проверяет каждую важную системную область и фокусируется прежде всего на тех областях, которые используют в первую очередь вредоносные программы.

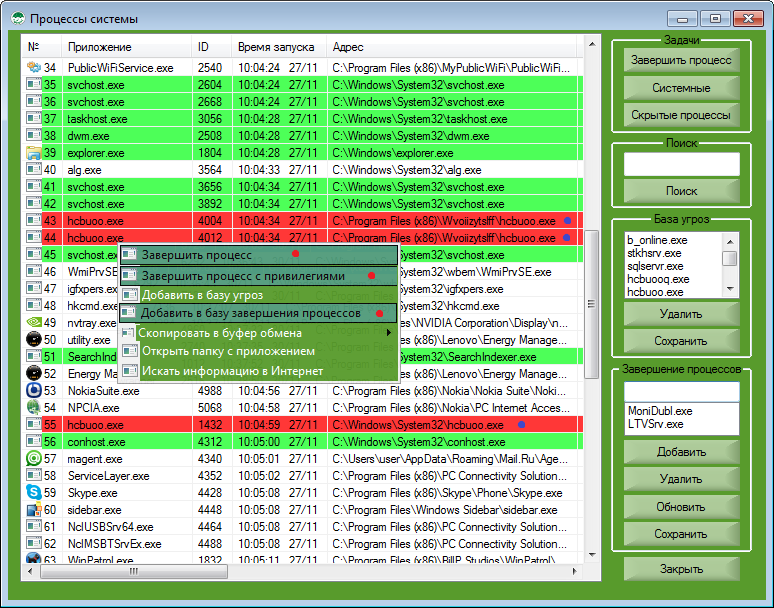

Для удаления шпиона All In One Keylogger, зайдите в платформу защиты COVERT, нажав на кнопку с надписью: “Вход в платформу защиты”.

В окне “Процессы системы” вы увидите процессы, выделенные красным цветом. Через контекстное меню завершите их. В платформе защиты шпион не сможет себя скрывать и защищать.

Английские менеджеры задач специализируются на борьбе с вирусами и другими незапрошенными программами. Для каждого процесса вы увидите полный список деталей, включая правительство, списки систем отслеживания и т.д. Он показывает текущие процессы и подробную информацию: производитель, версия, изменения приоритета процесса, завершение процесса и т.д. кроме того, программа позволяет сканировать заданный диапазон памяти. Он отслеживает, добавляет и удаляет автоматически запускаемые процессы и приложения и предупреждает вас о добавлении новых записей в список автоматически работающих приложений.

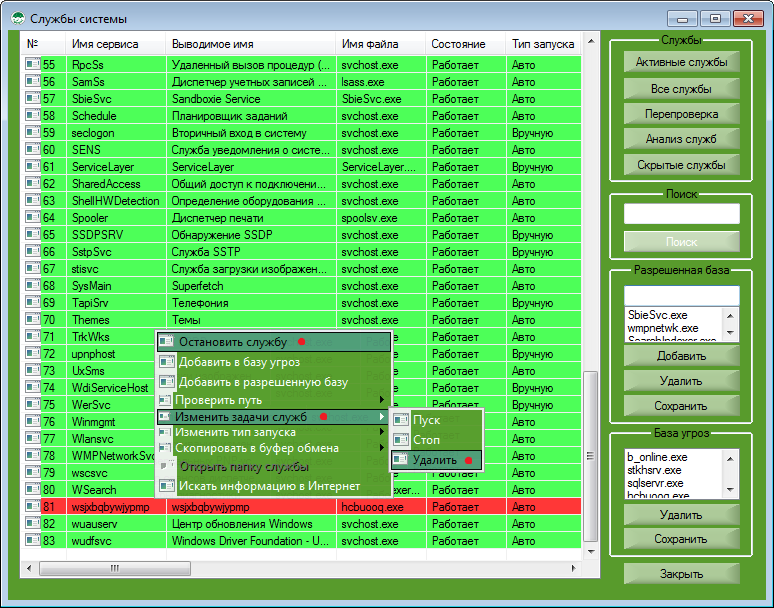

Далее откройте окно “Службы системы”. В стандартном списке “Активные службы”, через контекстное меню остановите и удалите сервис, выделенный красным цветом (или в списке “Все службы” он может быть выделен желтым цветом). В платформе защиты шпион не может себя скрывать и защищать.

И последнее, но не менее важное: ограниченное освещение процессора ограничено некоторыми процессами. Как просмотреть маленькие значки на панели задач. Чтобы отобразить небольшие значки на панели инструментов, выполните следующие действия. Щелкните правой кнопкой мыши на панели задач и выберите «Свойства». В диалоговом окне «Свойства панели управления» и «Пуск» диалоговое окно «Панель инструментов» выберите «Использовать небольшие значки». Как просматривать маленькие значки на рабочем столе. Это не означает, что они больше не находятся в системе.

После произведённых действий, выйдите из платформы защиты и удалите папку шпиона с файлами. Она уже не будет скрыта и защищена.

Если у вас установлена версия COVERT Base или COVERT USB, которые не имеют функции “Монитор скрытых служб”, для маскировки своих действий от шпиона All In One Keylogger зайдите в платформу защиты COVERT и работайте с любыми приложениями. Шпионская программа не сможет получить данные о вашей деятельности, пока вы находитесь внутри платформы любой версии программы COVERT.

Включите их, щелкнув правой кнопкой мыши в любом месте рабочего стола и выбрав «Гаджеты». В новом окне вы можете выбрать или перетащить гаджет, чтобы активировать гаджет на рабочем столе. После заполнения также есть чек. Конечно, вы знаете, как трудно объяснить кому-то некоторый прогресс, который некоторые приложения рухнули или кто-то пришел в нужное место. С помощью функции «Устранение неполадок» у вас есть удобный инструмент для захвата шагов, которые вы выполняете на своем компьютере. Кроме того, записывается текстовое описание элементов управления, на которые вы нажали, и изображение на экране каждого щелчка.

Итак, мы попробуем скрыться от глаз пользователя в диспетчере задач Windows. Способ, с помощью которого мы будем этого добиваться является чрезвычайно простым по отношению к тем, которые основаны на перехвате ядерных(часто недокументированных) функций и на создании собственных драйверов.

Суть метода: поиск окна Диспетчера Задач -> поиск в нем дочернего окна(списка), содержащего имена всех процессов -> удаление из списка нашего процесса.

Как видно, что с нашим процессом никаких манипуляций производиться не будет: он как работал, так и будет себе работать. Так как стандартный рядовой пользователь Windows, как правило, не использует никаких других тулз для просмотра запущенных процессов на его компьютере, то это лишь сыграет нам «на руку». Процесс в большинстве случаев обнаружен не будет.

После захвата вы можете сохранить процедуру в файл, который используется персоналом службы поддержки или другими людьми, чтобы помочь вам решить проблему. Как просмотреть скрытые файлы и папки. Чтобы просмотреть все файлы и папки на жестких дисках, включая те, которые помогают установить скрытый атрибут, выполните следующие действия. Перейдите на вкладку «Вид». В разделе «Точные настройки» найдите параметр «Показать скрытые файлы, папки и диски» и снимите его. Вот как создать специальный интерфейс загрузки, содержащий командную строку и набор системных дисков.

Что использовалось для исследования:

1) Spy++ от Microsoft (для изучения иерархии дочерних окон Диспетчера задач)

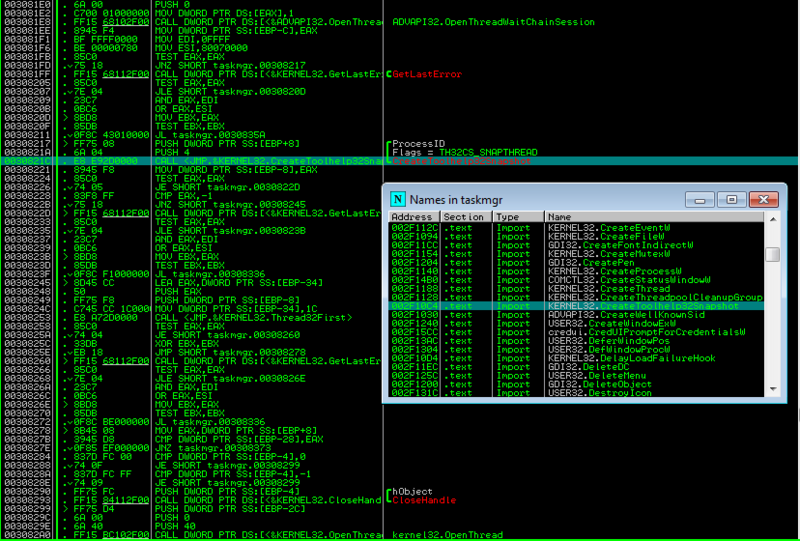

2) OllyDBG для просмотра функций, используемых диспетчером для получения снэпшота процессов.

3) Собственно, сам taskmng.exe

(Диспетчер задач)

Для написания кода будем использовать среду Delphi. Скорее, Delphi будет удобнее в нашем случае, нежели C++. Но это лишь мое скромное мнение.

В меню «Пуск» выберите «Все программы» → «Стандартные» → «Обслуживание» → «Смешивание и восстановление». На левой стороне щелкните ссылку «Создать диск восстановления системы» и следуйте появляющимся приглашениям. Отображает все запущенные процессы в системе, включая их описание и информацию о системных ресурсах.

После запуска мы видим, как процессор или память вытягиваются, и какой процесс или приложение он примет. Программа проверяет систему и временно снижает приоритет выбранных процессоров, которые используют слишком много циклов ЦП. Включает так. Это главарь, который специализируется на борьбе с вирусами и другими незапрошенными программами. Для каждого процесса он отобразит весь список деталей, включая правительство, отслеживание системных списков и т.д.

Что ж, первым делом попытаемся выяснить, что из себя представляет список процессов и как он работает. С полувзора понятно, что это обычное окно класса «SysListView32»(список), которое обновляется с частотой 2 кадра в секунду(раз в 0.5 секунд). Смотрим иерархию окон:

Как видим, список процессов, в самом деле, есть обычное окно класса «SysListView32», которое является дочерним по отношению к окну(вкладке) «Процессы», которое также является дочерним по отношению к главному окну Диспетчера задач. Имеем лишь двойной уровень вложенности. Кроме того у списка имеется одно дочернее окно класса «SysHeader32», которое, как не трудно догадаться является заголовком(маркером полей) для списка процессов.

Так как перед нами обычный список, то в нашем распоряжении целый набор макрокоманд для управления его содержимым. Их разнообразие, на первый взгляд, восхищает. Но многие из них работают лишь из родительского процесса, т.е чтобы их нам использовать, необходимо будет сымитировать, будто они выполняются в родительском процессе. Но таковым свойством обладают не все, в частности, макрокоманда ListView_DeleteItem , которая удаляет элемент из окна-списка(класс «SysListView32»).

Её мы и будем использовать в процессе нашего

приложения. Данная функция вторым параметром получает индекс удаляемого элемента.

Теперь нам надо как-то выяснить, каким же индексом обладает элемент с лэйблом скрываемого процесса в диспетчере задач. Для этого нам нужно как-то вытащить из списка процессов в диспетчере задач все элементы(лэйблы с именами процессов) и последовательно их сравнивать с именем того процесса, который мы желаем скрыть.

Вы тайно в Интернете или играете в игры? Вы хотите скрыть свой компьютер от кого-то? Тогда всегда полезно быстро скрыть все окна. Не обязательно закрывать или сводить к минимуму все. Всего одна комбинация клавиш. Многие существующие программы имеют функцию, называемую ключом босса. Как следует из названия, это сочетание клавиш, которое быстро скрывает приложение и исчезает с вашего монитора в течение нескольких секунд. Люди, проходящие мимо вашего компьютера, ничего не заметят, и вы будете в безопасности.

Независимо от того, занимаетесь ли вы секретом на своем компьютере, всегда неприятно и неудобно закрывать все приложения. Неистовые клики и нервозность всегда делают вас подозрительными. Это можно сделать быстро и элегантно. Его преимуществом является то, что он может обрабатывать практически любое приложение. Все просто, и новичок тоже находится под контролем. Установка программы также проста, и английский интерфейс, конечно же, не сдерживает пользователя.

Используя макрокоманды типа ListView_GetItemText наши действия были бы примерно следующими:

1) Выделение участка памяти в процессе диспетчера задач (VirtualAllocEx)

2) Посылка дочернему окну-списку Диспетчера задач сообщения LVM_GETITEMTEXT (SendMessage)

3) Запись в выделенную область памяти Диспетчера задач информации об элементе списка (WriteProcessMemory)

4) Чтение из памяти диспетчера той информации, которая нас интересует о процессе (ReadProcessMemory)

Используя этот способ можно легко «выстрелить себе в ногу», считая байты смещения от начала различных используемых в коде структур. Так же этот способ будет достаточно тяжел для тех, кто не особо углублен в WinAPI, так что его мы сразу уберем в сторонку. В прочем, найти реализацию данного способа на просторах интернета не составит особого труда. Вместо этого, я предложу вам сформировать свой список процессов, и уже ориентируясь в нем, искать заветный индекс процесса в списке процессов Диспетчера задач.

Программный контроль очень прост. Когда вы запускаете программу, она открывает свое главное окно, к которому вы можете получить доступ, когда вы закроете его через значок в области уведомлений. Это очень хорошо распределено, что делает его только меню на верхнем краю, а затем список запущенных приложений. Меню состоит из семи значков, которые представлены простым изображением. Если вы не знаете, что он делает, просто наведите курсор мыши на указатель мыши и покажите описание.

Главное окно программы и простой интерфейс. Основами являются 3 значка для управления программой. Первый может скрыть выбранные программы, а другой - показать их. Третий значок позволяет сразу же выйти из выбранных процессов. В этом случае окна больше не будут скрыты, но их деятельность полностью прекратится. Остерегайтесь несохраненной работы. Используйте четвертый значок для доступа к настройкам. Следующее - это сердце для отправки подарка автору, кнопка для проверки новой версии программы и последняя кнопка в меню для отображения информации об авторах.

В Microsoft решили особо не парится по поводу тулзы, именуемой «Диспетчер Задач», и использовали обычные функции WinAPI для получения всех процессов в системе. Поверхностно смотрим taskmng.exe под отладчиком:

Видим использование WinAPI функции CreateToolHelp32SnapShot .

Всем известно, что "эту функцию можно использовать не только для получения снэпшота процессов, но и потоков процесса или модулей, например. Но в данном случае это маловероятно. Вряд ли здесь будут использовать что- то в роде енумератора процессов (EnumProcesses).

Мы остановились на том, что хотим сформировать свой список процессов и искать наш процесс в нем. Для этого воспользуемся той функцией, что обнаружили в отладчике. Если откроем диспетчер задач на вкладке «Процессы», то заметим, что все процессы отсортированы по алфавиту для удобства поиска. Следовательно, нам нужно получить список имен всех процессов в системе и отсортировать их по возрастанию в алфавитном порядке

. Приступим к написанию кода в Delphi.

Все элементы управления перечислены. Вы можете получить доступ к программе через значок в области уведомлений. Ниже приведен список всех открытых окон. Каждое вновь запущенное приложение автоматически добавляется в этот список. С помощью простого тега вы можете выбрать приложения, в которых вы работаете, в секретном режиме и которые должны быть скрыты после активации этой функции. Это закончит вашу работу и закроет окно. Все выбранные окна исчезнут. Это вернется в исходное состояние. Как видно, скрытие окон очень просто.

По умолчанию нажатие клавиши быстрого доступа останется в виде значка в области уведомлений. Но это очень поразительно и легко обнаружить. Выбрав соответствующий параметр в настройках, этот значок может исчезнуть, и приложение трудно обнаружить, не видя процессов. Если у вас нет сочетаний клавиш по умолчанию, вы также можете изменить их в своих настройках. Это, безусловно, будет тот, который вы можете быстро обойти без сложного сгибания многих пальцев на клавиатуре. Вы также можете установить акроним, который не будет скрывать окна, но завершает работу с выбранными программами.

Для начала создадим демонстрационное оконное приложение с двумя таймерами: первый будет переформировывать список с процессами с той же частотой, с которой это делает Диспетчер задач Windows(раз в две секунды); второй будет срабатывать 1000 раз в секунду и будет служить для отслеживания обновления списка процессов в диспетчере и, следовательно, появления нашего скрываемого процесса. Также добавим на форму кнопку.

Следите за мониторингом компании

Хотя приложение вряд ли визуально обнаруживается после скрытия, оно, безусловно, не сможет избежать систем мониторинга в крупных компаниях. Он все еще работает как процесс и может быть раскрыт. Его основная цель - скрыть программы от людей, проходящих мимо вашего компьютера. Не только на работе, но и дома. Программа может быть использована бесплатно и предлагает все, что вам нужно, в самом простом интерфейсе. Он не только скрывает выбранные окна, но и быстро закрывает их.

С помощью одного сочетания клавиш вы можете управлять несколькими программами, что в некоторых случаях может быть большим преимуществом. Сегодня мы возьмем за основу обои. Однако мы не будем описывать это, потому что командная строка намного интереснее. Однако вы должны знать некоторые другие варианты. Мы можем перечислить процессы на удаленном компьютере.

Код:

var ind:integer; h:Thandle; last_c:integer; procedure UpdateList(); var th:THandle; entry:PROCESSENTRY32; b:boolean; i,new_ind:integer; plist:TStringList; begin // Список процессов plist:=TStringList.Create; // Формируем список процессов th:= CreateToolHelp32SnapShot(TH32CS_SNAPPROCESS,0); entry.dwSize:=sizeof(PROCESSENTRY32); b:=Process32First(th,entry); while(b) do begin plist.Add(entry.szExeFile); b:=Process32Next(th,entry); end; // Сортируем его, чтобы индексы элементов // совпадали с теми, что в диспетчере задач plist.Sort; last_c:=plist.Count; // Поиск индекса нашего процесса "explorer.exe" for i:=1 to plist.Count-1 do if(LowerCase(plist[i])="explorer.exe") then new_ind:=i-1; // Удаление объекта из списка if(new_ind<>ind) then ListView_DeleteItem(h,ind); ind:=new_ind; plist.Free; // Запускаем таймер отслеживания обновлений в списке процессов if(Form1.Timer2.Enabled=false) then Form1.Timer2.Enabled:=true; end; procedure TForm1.HideProcessButton(Sender: TObject); begin // Ищем дочернее окно класса "SysListView32" h:=FindWindow(nil,"Диспетчер задач Windows"); h:=FindWindowEx(h,0,nil,"Процессы"); h:=FindWindowEx(h,0,"SysListView32",nil); // Запускаем таймер переформирования списка процессов Timer1.Enabled:=true; end; procedure TForm1.Timer1Timer(Sender: TObject); begin UpdateList(); end; procedure TForm1.Timer2Timer(Sender: TObject); begin // Поиск изменений в списке if(ListView_GetItemCount(h)>last_c) then ListView_DeleteItem(h,ind); last_c:=ListView_GetItemCount(h); end;Вот, собственно, и весь код.

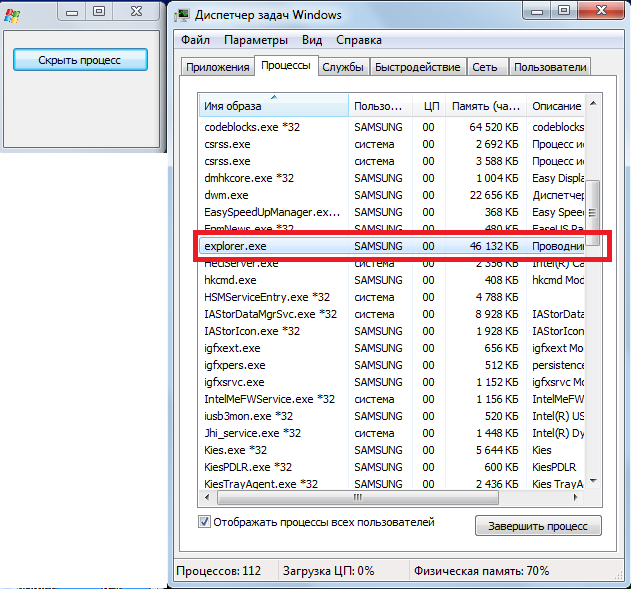

Скроем, например, в Диспетчере задач процесс самого Диспетчера задач:

Вот он есть:

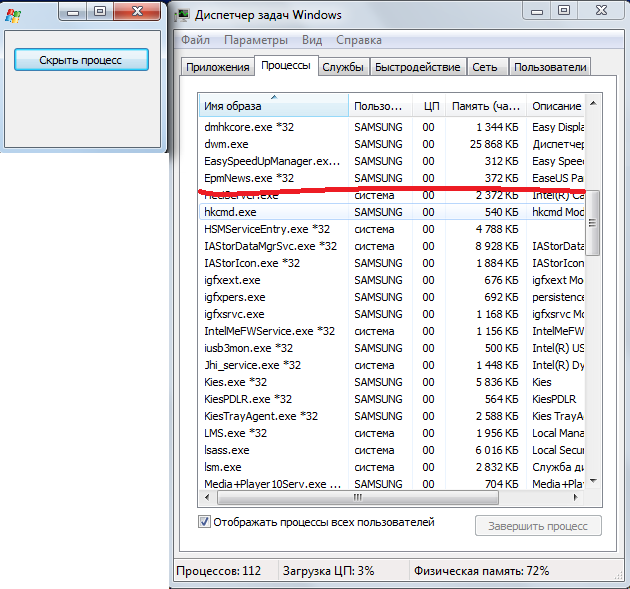

И по нажатию на кнопку «Скрыть процесс» процесс исчезает из списка:

Все следы присутствия в системе стерты, а сам он спокойно выполняется в обычном режиме где-то в глубинах процессора:)

Outro

Что ж, думаю, такой способ заслуживает существовать, правда он требует небольших доработок. Да, конечно же с его помощью нельзя скрыть процесс от самой системы, но сокрытие в стандартной тулзе Windows, которой пользуется львиная доля всех пользователей, это тоже неплохо.Надеюсь, мне удалось вас хоть немножечко заинтересовать данной темой.

До скорого! И да пребудет с вами сила анонимности…

Метки:

Портал о персональных компьютерах

Портал о персональных компьютерах